Noticia del 16 de Noviembre del 2008

Programas especiales permiten a los ingenieros informáticos extraer pruebas incriminatorias a través de análisis forenses de los equipos informáticos sospechosos

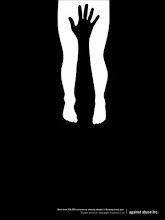

INMA ALJARO. MÁLAGA Dejan huellas, pero sólo en sus teclados. No suele haber manchas de sangre y tampoco los restos orgánicos que puedan encontrarse esparcidos por sus casas sirven de mucho para determinar su implicación en el delito. Aun así, las actuaciones de los ciberdelincuentes dejan un rastro tan certero para comprobar su participación en un acto delictivo como la identificación del ADN de un cabello.

La forma de conseguirlo no se diferencia mucho de la técnica biológica. Ni siquiera en el nombre, ya que se conoce como análisis forense digital. Sin pinzas, sin productos químicos ni bisturíes, pero con la misma precisión y efectividad que las autopsias. Eso sí, en lugar de un cadáver, lo que se coloca sobre la mesa de operaciones es el disco duro del ordenador incautado.

"O la memoria de un teléfono, de una impresora, de un fax... de cualquier aparato tecnológico que haya podido emplearse en la comisión de un delito", explica Sergio Agud, director general de Cybex, empresa dedicada a la investigación del fraude empresarial y económico en entornos virtuales, así como a servicios forenses digitales. "En la primera fase se obtiene la imagen forense, esto es, una copia exacta ´bit a bit´ de la memoria original, que se devuelve a las autoridades judiciales", explica el experto. En equivalencia serían las primeras fotografías que se hacen del escenario del crimen o de la primera inspección visual del cuerpo sin vida.

Validez judicial. Esa copia se firma ante un secretario judicial para asegurar que no se manipula posteriormente "y los resultados tengan validez legal", aclara Agud.

Una vez obtenida, los ingenieros informáticos expertos en análisis forense -pertenecientes a las fuerzas de seguridad del Estado o a una empresa privada como Cybex- comienzan a trabajar sobre ella. Como los médicos forenses, se introducen en las entrañas del disco duro para extraer todos y cada uno de los ficheros que hayan podido ocupar espacio en algún momento.

Correos enviados y recibidos, los ficheros compartidos, las páginas consultadas, cómo, cuándo, dónde... "la tecnología forense (en concreto el programa EnCase Forensic, utilizado por la mayoría de estos analistas) permite averiguar cualquier movimiento que haya hecho el usuario aunque él ni siquiera lo sospeche".

¿También los documentos borrados? "También los documentos eliminados", asegura.

Con ese historial, cualquier excusa carece de fundamento en un proceso judicial ya que las pruebas que demuestran que se ha utilizado esa IP o que se ha accedido al equipo de alguien son elementales, querido, que dirían algunos detectives.

Policía desbordada. El procedimiento es, o al menos parece, sencillo una vez que se ha conseguido localizar al supuesto ciberdelincuente. Entonces, ¿por qué cada vez se registran más delitos tecnológicos? "El problema no es la tecnología, sino la falta de recursos humanos. La legislación tampoco ayuda porque la mayoría de los detenidos por fraude o tenencia de pornografía infantil suele quedar en libertad. Y la policía está desbordada", argumenta el empresario.

Además, como ocurre con otro tipo de delitos, los cibercriminales siempre llevan ventaja y van por delante. Lejos quedan ya aquellos ´hackers´ que infectaban los ordenadores para demostrar las vulnerabilidades de los programas informáticos o su capacidad estoica para acceder a cualquier sistema.

Ahora los piratas informáticos tienen otras intenciones mucho menos ¿románticas? y lo que buscan es dinero. Dinero ajeno. Para eso necesitan sus datos bancarios, sus claves, sus tarjetas, que consiguen a través del famoso ´phishing´, cada día menos descarado. Hay casos en los que ni siquiera es necesaria la colaboración de la víctima -un estudio realizado por profesores informáticos de las universidades de California, Berkeley y San Diego de Estados Unidos revelaba que sólo uno de entre 12,5 millones de usuarios responde a un ´spam´ o correo electrónico basura-. Pero, como apuntan las fuentes consultadas, el gesto no es necesario. "Las redes de ataque se están profesionalizando". A finales del mes pasado, la firma de seguridad informática RSA alertaba de la presencia de un virus troyano en la Red, el Sinowal, que había robado datos de medio millón de cuentas bancarias desde febrero de 2006: sus propietarios habían navegado por páginas en las que el virus estaba alojado y, sin darse cuenta, su equipo resultó infectado.

Entonces, ¿cómo evitar los ataques? ¿La seguridad en Internet es una utopía? Casi, lamentan los expertos, "es como garantizar que nunca nos van a robar en la calle". A lo único que pueden recurrir los ciudadanos son los antivirus, "y tenerlos siempre actualizados", recomiendan. Parches de seguridad, evitar páginas que no ofrezcan garantías de navegación segura y, por supuesto, no abrir correos desconocidos ni pinchar enlaces que no inspiren confianza. Pocos se metería en un callejón oscuro a las cinco de la madrugada.

http://www.laopiniondemalaga.es/secciones/noticia.jsp?pRef=2008111600_2_217981__Malaga-Autopsia-digital-tras-huellas-cibercrimen

Programas especiales permiten a los ingenieros informáticos extraer pruebas incriminatorias a través de análisis forenses de los equipos informáticos sospechosos

INMA ALJARO. MÁLAGA Dejan huellas, pero sólo en sus teclados. No suele haber manchas de sangre y tampoco los restos orgánicos que puedan encontrarse esparcidos por sus casas sirven de mucho para determinar su implicación en el delito. Aun así, las actuaciones de los ciberdelincuentes dejan un rastro tan certero para comprobar su participación en un acto delictivo como la identificación del ADN de un cabello.

La forma de conseguirlo no se diferencia mucho de la técnica biológica. Ni siquiera en el nombre, ya que se conoce como análisis forense digital. Sin pinzas, sin productos químicos ni bisturíes, pero con la misma precisión y efectividad que las autopsias. Eso sí, en lugar de un cadáver, lo que se coloca sobre la mesa de operaciones es el disco duro del ordenador incautado.

"O la memoria de un teléfono, de una impresora, de un fax... de cualquier aparato tecnológico que haya podido emplearse en la comisión de un delito", explica Sergio Agud, director general de Cybex, empresa dedicada a la investigación del fraude empresarial y económico en entornos virtuales, así como a servicios forenses digitales. "En la primera fase se obtiene la imagen forense, esto es, una copia exacta ´bit a bit´ de la memoria original, que se devuelve a las autoridades judiciales", explica el experto. En equivalencia serían las primeras fotografías que se hacen del escenario del crimen o de la primera inspección visual del cuerpo sin vida.

Validez judicial. Esa copia se firma ante un secretario judicial para asegurar que no se manipula posteriormente "y los resultados tengan validez legal", aclara Agud.

Una vez obtenida, los ingenieros informáticos expertos en análisis forense -pertenecientes a las fuerzas de seguridad del Estado o a una empresa privada como Cybex- comienzan a trabajar sobre ella. Como los médicos forenses, se introducen en las entrañas del disco duro para extraer todos y cada uno de los ficheros que hayan podido ocupar espacio en algún momento.

Correos enviados y recibidos, los ficheros compartidos, las páginas consultadas, cómo, cuándo, dónde... "la tecnología forense (en concreto el programa EnCase Forensic, utilizado por la mayoría de estos analistas) permite averiguar cualquier movimiento que haya hecho el usuario aunque él ni siquiera lo sospeche".

¿También los documentos borrados? "También los documentos eliminados", asegura.

Con ese historial, cualquier excusa carece de fundamento en un proceso judicial ya que las pruebas que demuestran que se ha utilizado esa IP o que se ha accedido al equipo de alguien son elementales, querido, que dirían algunos detectives.

Policía desbordada. El procedimiento es, o al menos parece, sencillo una vez que se ha conseguido localizar al supuesto ciberdelincuente. Entonces, ¿por qué cada vez se registran más delitos tecnológicos? "El problema no es la tecnología, sino la falta de recursos humanos. La legislación tampoco ayuda porque la mayoría de los detenidos por fraude o tenencia de pornografía infantil suele quedar en libertad. Y la policía está desbordada", argumenta el empresario.

Además, como ocurre con otro tipo de delitos, los cibercriminales siempre llevan ventaja y van por delante. Lejos quedan ya aquellos ´hackers´ que infectaban los ordenadores para demostrar las vulnerabilidades de los programas informáticos o su capacidad estoica para acceder a cualquier sistema.

Ahora los piratas informáticos tienen otras intenciones mucho menos ¿románticas? y lo que buscan es dinero. Dinero ajeno. Para eso necesitan sus datos bancarios, sus claves, sus tarjetas, que consiguen a través del famoso ´phishing´, cada día menos descarado. Hay casos en los que ni siquiera es necesaria la colaboración de la víctima -un estudio realizado por profesores informáticos de las universidades de California, Berkeley y San Diego de Estados Unidos revelaba que sólo uno de entre 12,5 millones de usuarios responde a un ´spam´ o correo electrónico basura-. Pero, como apuntan las fuentes consultadas, el gesto no es necesario. "Las redes de ataque se están profesionalizando". A finales del mes pasado, la firma de seguridad informática RSA alertaba de la presencia de un virus troyano en la Red, el Sinowal, que había robado datos de medio millón de cuentas bancarias desde febrero de 2006: sus propietarios habían navegado por páginas en las que el virus estaba alojado y, sin darse cuenta, su equipo resultó infectado.

Entonces, ¿cómo evitar los ataques? ¿La seguridad en Internet es una utopía? Casi, lamentan los expertos, "es como garantizar que nunca nos van a robar en la calle". A lo único que pueden recurrir los ciudadanos son los antivirus, "y tenerlos siempre actualizados", recomiendan. Parches de seguridad, evitar páginas que no ofrezcan garantías de navegación segura y, por supuesto, no abrir correos desconocidos ni pinchar enlaces que no inspiren confianza. Pocos se metería en un callejón oscuro a las cinco de la madrugada.

http://www.laopiniondemalaga.es/secciones/noticia.jsp?pRef=2008111600_2_217981__Malaga-Autopsia-digital-tras-huellas-cibercrimen

No hay comentarios:

Publicar un comentario